O que é uma falha de segmentação?

Falha de segmentação ou violação de acesso ( falha de segmento em resumo) é uma condição de falha ou falha que surge por hardware com proteção de memória, alertando um sistema operacional de que o software tentou acessar uma área restrita de memória (uma violação de acesso à memória).

É um formulário geral de falha de proteção em sistemas x86 padrão. Em resposta, o kernel do sistema operacional geralmente implementará algumas operações corretivas, geralmente transferindo a falha para o processo agressor, transferindo um sinal para o processo.

Em alguns casos, os processos podem instalar um manipulador de sinal, permitindo que eles se recuperem por conta própria, mas caso contrário, o manipulador de sinal padrão do sistema operacional é usado, geralmente levando ao encerramento anormal do processo e, às vezes, a um core dump.

- Falhas de segmentação são uma classe de erro básica em programas especificados em muitas linguagens, como C linguagem que oferece acesso à memória de baixo nível e algumas verificações de segurança.

- Principalmente, eles surgem devido a muitos erros em ponteiros usados para endereçamento de memória virtual, especificamente acesso ilegal.

- Outros tipos de falha de acesso à memória são erro de ônibus , que também inclui diversas causas.

- Eles aparecem principalmente devido ao endereçamento impreciso da memória física ou ao acesso desalinhado à memória.

- Estas são algumas referências de memória que o hardware não pode endereçar, em vez de referências que o processo não tem permissão para endereçar.

- Diversas linguagens de programação podem aplicar mecanismos criados para evitar falhas de segmentação e desenvolver segurança de memória. Por exemplo, o Ferrugem A linguagem de programação aplica um modelo baseado em propriedade para garantir a segurança da memória. Outra linguagem como Java e Lisp aplica a coleta de lixo, que ignora muitas classes de erros de memória que podem causar falhas de segmentação.

Visão geral da falha de segmentação

- Uma falha de segmentação aparece quando qualquer programa tenta acessar um local de memória que não é permitido acessar ou tenta acessar um local de memória de uma forma que não é permitida (por exemplo, tentando escrever em um local somente leitura ou sobrescrevendo o parte do sistema operacional).

- Na computação, a palavra 'segmentação' tem vários usos. Na forma de falha de segmentação, palavra usada desde 1950, ela define o espaço de endereçamento do programa, apenas o espaço de endereçamento do programa é legível com proteção de memória, e deste, apenas a pilha e a porção de leitura-gravação do segmento de dados do programa é gravável. Conseqüentemente, tentar ler fora do espaço de endereço do programa ou escrever na parte somente leitura do espaço de endereço resulta em uma falha de segmentação.

- Uma falha de segmentação aparece se o hardware encontrar uma tentativa de referência a um segmento inexistente, a uma localização externa aos limites do segmento ou a uma localização em um estilo não permitido pelas permissões concedidas para o segmento nos sistemas que utilizam a segmentação de memória do o hardware para fornecer memória virtual.

- Geralmente, uma falha de página inválida causa falha de segmentação nos sistemas que usam apenas paginação. As falhas de página e de segmentação são falhas decorrentes do sistema de gerenciamento de memória virtual. Além disso, a falha de segmentação pode ocorrer independentemente das falhas de página; o acesso ilegítimo a qualquer página válida é falha de segmentação. A falha de segmentação pode aparecer no meio da página. Dentro de um estouro de buffer que reside em uma página, mas substitui a memória ilegalmente, por exemplo.

- Inicialmente, a culpa surge de MMU ( unidade de gerenciamento de memória ) sobre acesso ilegal, como um segmento de seu aspecto de proteção de memória, ou falha de página inválida no nível de hardware. Se o problema não for um endereço lógico inválido, mas sim um endereço físico inválido, surge o erro de barramento. Então, estes nem sempre são diferenciados.

- Essa falha é encontrada e um sinal é enviado ao processo agressor, ativando o manipulador do processo para esse sinal no nível do sistema operacional. Diferentes tipos de sistemas operacionais possuem nomes de sinais distintos para indicar que uma falha de segmentação apareceu.

- Um sinal conhecido como SIGSEGV (abreviatura de violação de segmentação ) é transferido para o processo incorreto nos sistemas operacionais do tipo Unix. O processo ofensor recebe uma exceção, ou seja, STATUS_ACCESS_VIOLATION no Microsoft Windows.

Causas da falha de segmentação

As circunstâncias sob as quais uma falha de segmentação aparece e como ela se manifesta são específicas do sistema operacional e do hardware. Diferentes hardwares surgem diferentes falhas para diversas circunstâncias e diferentes sistemas operacionais as transformam em diferentes sinais que são enviados aos processos.

A próxima causa pode ser uma violação de acesso à memória, embora a causa subjacente seja alguns tipos de erros de software. Depurar um bug ou decidir a causa raiz pode ser fácil em alguns casos, nos quais o programa levará a uma falha de segmentação de forma consistente. No entanto, o saco pode ser difícil de reproduzir e depender da alocação de memória em cada execução em outros casos.

significado de xd xd

A seguir estão algumas causas típicas da falha de segmentação:

- Tentativa de acessar um endereço de memória inexistente (externo ao espaço de endereço do processo)

- Tentativa de acessar a memória para a qual um programa não tem direitos (como estruturas do kernel dentro do contexto do processo)

- Tentando gravar memória somente leitura (como segmento de código )

- Por sua vez, estes são frequentemente decorrentes de muitos erros de programação que resultam em acesso inválido à memória:

- Tentativa de executar um programa que não compila corretamente. (Alguns compiladores resultarão em um arquivo executável, independentemente da existência de erros em tempo de compilação.)

- Um estouro de pilha

- Um estouro de buffer

- Atribuir ou desreferenciar um ponteiro liberado (um ponteiro pendurado , que indica a memória que foi excluída/desalocada/liberada)

- Atribuir ou desreferenciar um ponteiro não inicializado (a ponteiro selvagem , que indica um endereço de memória aleatório)

- Desreferenciando para um Ponteiro nulo geralmente indica um endereço que não faz parte do espaço de endereço do processo

Falhas de segmentação muitas vezes aparecem devido a erros no uso de um ponteiro, especificamente em Alocação dinâmica de memória C em código C. Desreferenciando para um Ponteiro nulo , que resulta em comportamento indefinido, levará a uma falha de segmentação. É devido a um ponteiro nulo que não pode ser um endereço de memória válido. O ponteiros pendurados e ponteiros selvagens indicam uma memória que pode ou não existir e pode ou não ser gravável ou legível e, portanto, pode resultar em bugs transitórios.

Resolver falha de segmentação no Ubuntu

Este erro pode ocorrer em nosso sistema Ubuntu a qualquer momento. A falha de segmentação ocorre quando nosso sistema tenta acessar qualquer página da memória que não existe. Núcleo descartado define quando uma parte do código tenta executar uma operação de gravação e leitura em um local livre ou somente leitura. Geralmente, falhas de segmentação estão associados a um arquivo chamado core e acontecem no momento da atualização.

Ao executar alguns comandos no momento da situação de core dump, podemos encontrar o 'Não foi possível abrir o arquivo de bloqueio' erro. É porque o sistema está tentando pegar um pedaço de bloco que não existe. É por causa da falha de binários de alguns programas específicos.

mvcjava

Podemos estar depurando ou retrocedendo para resolvê-lo, mas a solução é consertar os pacotes quebrados implementando algumas etapas mencionadas a seguir:

1. Remova os arquivos de bloqueio disponíveis em locais distintos.

$ sudo rm -rvf /var/lib/apt/lists/lock /var/cache/apt/archives/lock /var/lib/dpkg/lock and restart our system

2. Removendo o cache do repositório.

$ sudo apt-get clean all

3. Atualize e atualize nosso cache do repositório.

$ sudo apt-get update

$ sudo apt-get upgrade

4. Agora atualize nossa distribuição, nossos pacotes serão atualizados.

fatiamento de array java

$ sudo apt-get dist-upgrade

5. Procure os pacotes quebrados e remova-os com força.

$ sudo dpkg -1 | grep ^..r | apt-get purge

Uma ótima maneira que sempre funcionará é a seguinte, além da linha de comando:

mecanismo de pesquisa e exemplos

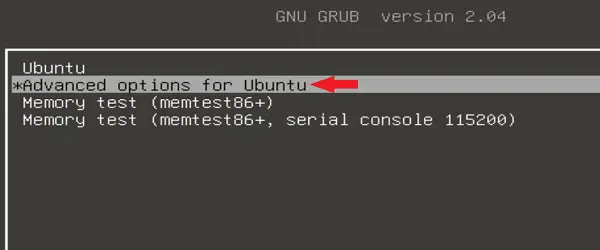

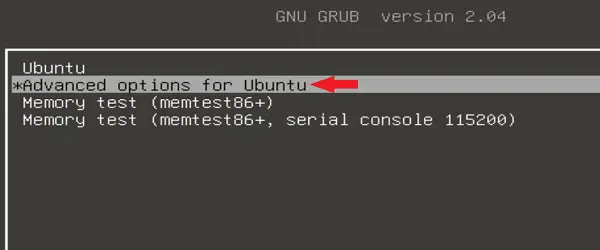

- No modo de inicialização, execute o Ubuntu clicando no botão Esc chave após a reinicialização.

- Escolher ' Opções avançadas para Ubuntu

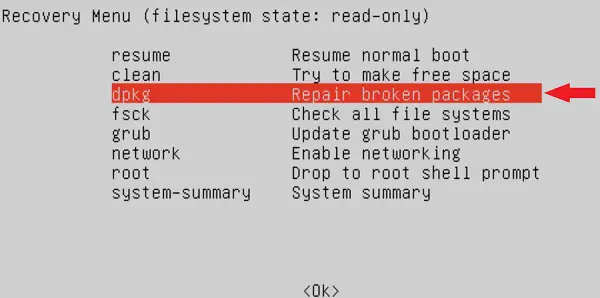

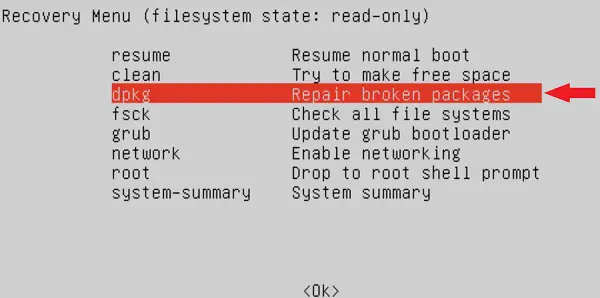

- No modo de recuperação execute o Ubuntu e serão mencionadas várias opções.

- Primeiro, escolha o ‘Reparar pacotes quebrados’

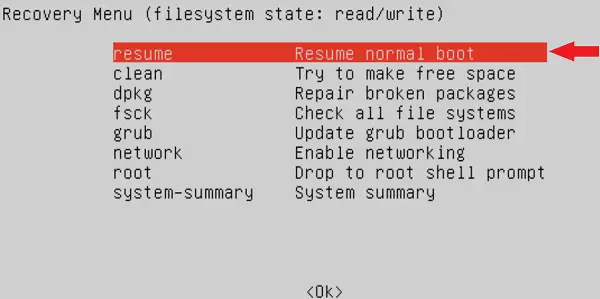

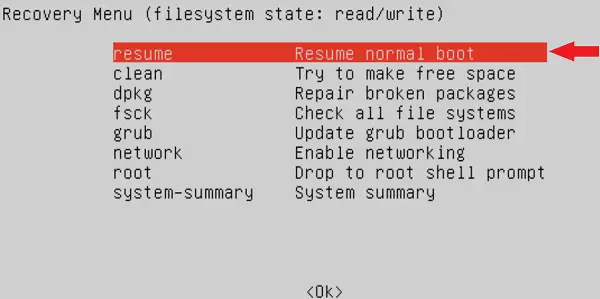

- Em seguida, escolha o 'Retomar inicialização normal'

Agora, temos duas maneiras de resolver falha de segmentação GUI e CLI. Às vezes, também pode acontecer que o comando, ou seja, apt, não esteja funcionando devido ao falha de segmento , portanto, o método CLI não será implementado. Nessa situação, não se preocupe porque o método GUI sempre funcionará para nós.

Lidando com falha de segmentação

A tarefa padrão para um erro de barramento ou falha de segmentação é o encerramento anormal de um processo que o encontrou. Um arquivo principal pode ser produzido para ajudar na depuração e outras tarefas dependentes da plataforma também podem ser implementadas. Por exemplo, muitos sistemas Linux que aplicam o patch de segurança gr pode registrar Sinais SIGSEGV para monitoramento de possíveis tentativas de intrusão com buffer overflows.

Em alguns sistemas, como Windows e Linux, é possível que um programa gerencie uma falha de segmentação. O programa em execução não pode apenas gerenciar o evento, mas também extrair alguns detalhes sobre seu status, como os valores do registro do processador, obter um rastreamento de pilha, a linha de um código-fonte quando foi encontrado, o endereço de memória que foi acessado inválido e se a tarefa era uma gravação ou uma leitura, dependendo do sistema operacional e da arquitetura.

Porém, uma falha de segmentação define que um programa possui um erro que requer correção, também é possível causar tal falha intencionalmente para fins de teste, depuração e também para imitar plataformas nas quais é necessário acesso direto à memória. O sistema deve ser capaz de permitir a execução do programa mesmo após a ocorrência do erro no último caso.

Nesta situação, quando o sistema permitir, é possível gerenciar o evento e aumentar o contador do programa do processador para 'pular' na instrução com falha para prosseguir com a execução.

powershell menor ou igual a

Exemplos de falha de segmentação

Gravando em memória somente leitura

Surge uma falha de segmentação. Aparece quando o programa grava em uma parte de seu segmento de código ou na parte somente leitura do segmento de dados nos níveis de erro de código porque estes são carregados através do sistema operacional na memória somente leitura.

Desreferência de ponteiro nulo

Em C e outras linguagens semelhantes a C, os ponteiros nulos são usados para significar 'ponteiro para nenhum objeto' e como o indicador de erro e a desreferenciação no ponteiro nulo (uma gravação ou leitura de um ponteiro nulo) é um erro de programa muito básico.

O padrão não diz que o ponteiro nulo é semelhante ao ponteiro para o endereço de memória 0, embora possa ser o caso. Quase todos os sistemas operacionais mapeiam o endereço do ponteiro nulo de tal forma que seu uso leva a uma falha de segmentação.

Este comportamento não é garantido por nenhum padrão C. Em C, desreferenciar o ponteiro nulo é o comportamento indefinido , e uma implementação em conformidade pode assumir que um ponteiro desreferenciado não é nulo.